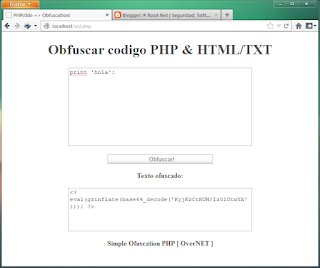

PHPc0de: Obfuscation

Una herramienta simple para obfuscar o encriptar cualquier código en PHP; HTML/TXT. La

finalidad de obfuscar es evitar que otras personas puedan ver el código

fuente original directamente desde el archivo, para hacerlo tendrán que

desencriptar el código obfuscado.

* También se puede descodificar

Los

desarrolladores web suelen proteger su código fuente o más bien dicho

su propiedad intelectual obfuscando el código y así evitar que cualquier

neófito pueda modificar el código a su gusto.

Code Source PHP

Code Source PHP

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 | <!-- Coded By OverNET --> <title>PHPc0de => Obfuscation!</title> <center> <h1>Obfuscar codigo PHP & HTML/TXT</h1> <? $file = $_POST['obfuscar']; $gestor = stripslashes($file); // Función (base64_encode(gzdeflate()); $texto = base64_encode(gzdeflate($gestor));?> <form method="POST"><p> <textarea name="obfuscar" cols="50" rows="10" id="xd"><? if($file) { $_POST['obfuscar']; echo $gestor; }else{ print 'Escriba texto o codigo'; } ?> </textarea> </p> <p> <input type="submit" name="obfuscarme" value=" Obfuscar! " /> </p><b> <p>Texto ofuscado:</p> <p> <label for="textarea"></label> <textarea cols="50" rows="5" readonly="readonly" id="obfuscar"><?php if($file) {$_POST['obfuscar'];echo "<? eval(gzinflate(base64_decode('".$texto."'))); ?>";}else{ echo 'Haga clic en el boton -Obfuscar!- para codificar!';} ?></textarea> </p> </form> <? ## Prueba de codificación (Copyright) x3 eval(gzinflate(base64_decode('DcnNDkMwAADgx8HN/yqLg5gtaDdSHHZZrK3GT5hiok+/fdePfetB5bIdm6FemfquF+baL8rIRJmq4MOA8n6NBRAIgzWB0VjhaFqKrpRt6SUFcTJMq9xzTwjMzgF5n1JaWMKKTY/vj/bg2Yz3LSS9mdYOEnyKIQEztZ7y/4IcOxQd3orQti7oo4eSmnhkekWb0oD5LQh8X9E07fwD'))); ?> </center> <!-- Coded By OverNET --> |